Exchange 2013: Die Wahl der Domänennamen

In diesem Artikel zeigt Kursleiter Markus Hengstler auf, welche Konzepte für die Vergabe der Domänennamen verwendet werden können. Ausserdem weist er auf die Konsequenzen der Wahl in Bezug auf Namensauflösung und Reverse Proxies hin.

Ein wichtiger Punkt beim Entwerfen einer Microsoft-Exchange-Umgebung ist die Planung der Namen, die die verschiedenen Clients für den Zugriff benutzen werden. Besonders die Zertifikate sind von diesen Namen abhängig und die Erfahrung zeigt, dass oft wichtige Namen wie autodiscover.emaildomäne darin fehlen, was unweigerlich zu Problemen führt.

In diesem Artikel zeige ich auf, welche Konzepte für die Vergabe der Domänennamen verwendet werden können. Ausserdem werde ich auf die Konsequenzen der Wahl in Bezug auf Namensauflösung und Reverse Proxies hinweisen.

Für die folgenden Beispiele habe ich die Firma Adatum gewählt. Extern hat sie den Namen adatum.com registrieren können. Dieser wird auch als einzige E-Mail-Domäne verwendet. Für den Zugriff auf das Mail-System wurde der FQDN mail.adatum.com gewählt. Der Einfachheit halber zeigen die Illustrationen nur einen Exchange Server. In produktiven Umgebungen empfehle ich mindestens zwei Multi-Role Server (CAS- und MBX-Rollen kombiniert) und einen Hardware Loadbalancer davor, dessen virtuelle IPs dann jeweils in DNS eingetragen werden statt des einzelnen Servers.

|

Microsoft Exchange TrainingsFür mehr Informationen zu Exchange 2013 und 2016 besuchen Sie einen der folgenden Kurse. |

Für mehr Informationen zu Exchange 2013 und 2016 besuchen Sie einen der folgenden Kurse.

Konzept 1: Split DNS

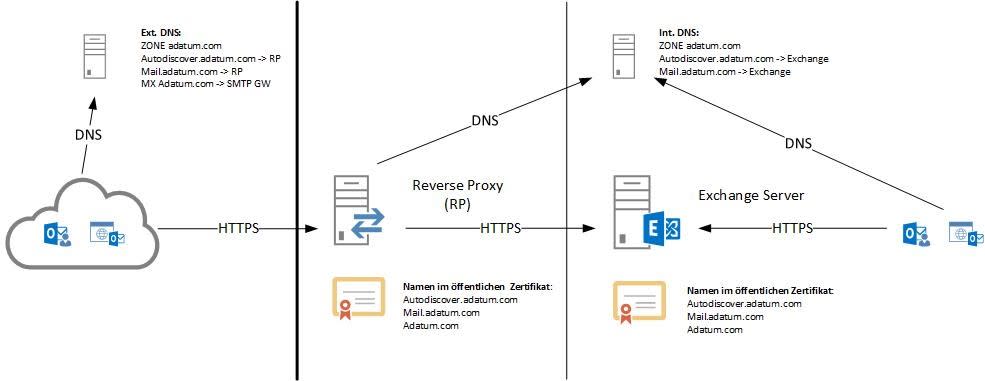

Split DNS bedeutet, dass intern und extern die gleichen Domänennamen verwendet werden. Die externe und interne Zone in DNS hat also die gleichen Einträge – diese zeigen aber auf unterschiedliche IP-Adressen wie in der Abbildung ersichtlich ist:

Da auch dieselben aufgelösten Namen im Zertifikat stehen müssen, kann intern und extern das gleiche öffentliche Zertifikat installiert werden. Dies vereinfacht die Verwaltung. Auf den Reverse Proxy kann auch verzichtet und der HTTPS-Verkehr von der Firewall auf den Exchange Server weitergeleitet werden.

| Vorteile | Nachteile |

| OWA/ECP kann intern und extern mit dem gleichen Namen aufgerufen werden | Split DNS muss schon in Verwendung sein |

| Nur ein öffentliches Zertifikat nötig | Um unterschiedliche Authentisierungsmethoden in Outlook zu erlauben, müssen auch unterschiedliche FQDNs für Outlook Anywhere konfiguriert werden (z.B. mail.adatum.com und mail-int.adatum.com) |

| Reverse Proxy ist optional | Domänenname sollte E-Mail-Domäne entsprechen, damit Autodiscover optimal funktioniert |

Konzept 2: Unterschiedliche Domänen

Der Einsatz von unterschiedlichen Domänennamen bedeutet normalerweise einen extern nicht auflösbaren Namen wie adatum.internal oder adatum.corp im LAN und den registrierten Namen für den Zugriff aus dem Internet. Dies führt zu unterschiedlichen FQDNs in den benötigten Zertifikaten. Da nicht-öffentliche Domänen in öffentlichen Zertifikaten nicht mehr akzeptiert werden, muss für den Zugriff im LAN ein Zertifikat einer internen Zertifizierungsstelle (CA) installiert werden, das sowohl von den Clients als auch vom Reverse Proxy als vertrauenswürdig eingestuft wird. Im Internet wird dennoch ein öffentliches Zertifikat benötigt, also müssen jeweils zwei Zertifikate erneuert werden. Ebenfalls nachteilig: Es ist entweder ein Reverse Proxy nötig oder dedizierte CAS Server für LAN- und Internet-Zugriff auf Exchange. Nicht in der Domäne integrierte Systeme im LAN haben ausserdem kein automatisches Vertrauen zur internen CA, da dies über eine Gruppenrichtlinie konfiguriert wird. Die nachfolgende Abbildung zeigt diese Art von Setup:

| Vorteile | Nachteile |

| Interne PKI nötig | |

| Mehrere Zertifikate müssen verwaltet werden | |

| Reverse Proxy oder dedizierte Exchange Server nötig | |

| Vertrauen zur internen CA nötig für Zugriff im LAN | |

| OWA/ECP-Benutzer müssen im Internet/Intranet unterschiedliche URL verwenden |

Konzept 3: Pinpoint DNS

Falls das Active Directory schon auf einem nicht-öffentlichen Domänennamen beruht, aber trotzdem für den Zugriff intern und extern der gleiche Namen verwendet werden soll, können Pinpoint-Einträge auf dem internen DNS Server die Auflösung des öffentlichen FQDNs ermöglichen, ohne dass die ganze Zone verwaltet werden müsste. Natürlich kann auch bei diesem Vorgehen das gleiche öffentliche Zertifikat für interne und externe Zugriffe verwendet und optional auf den Reverse Proxy verzichtet werden:

| Vorteile | Nachteile |

| OWA/ECP kann intern und extern mit dem gleichen Namen aufgerufen werden | Um unterschiedliche Authentisierungsmethoden in Outlook zu erlauben, müssen auch unterschiedliche FQDNs für Outlook Anywhere konfiguriert werden (z.B. mail.adatum.com und mail-int.adatum.com) |

| Nur ein öffentliches Zertifikat nötig | Mehrere Zonen in DNS nötig |

| Reverse Proxy ist optional | |

| Split DNS Setup nicht nötig | |

| Kann auch verwendet werden, wenn interner Domänenname zwar öffentlich ist, aber nicht der E-Mail-Domäne entspricht |

Konfiguration eines Pinpoint-Eintrags:

Statt eine Zone für adatum.com zu erstellen, wird eine namens mail.adatum.com konfiguriert. Damit ist der DNS Server nicht authorisierend für alle Hosts in adatum.com, sondern nur für mail.adatum.com. Der Host Record, der den Namen mit der IP-Adresse verknüpft, wird im Namensfeld einfach leer gelassen:

Fazit

Die Wahl der Domänennamen für Exchange beeinflusst das Design im Hinblick auf die Zertifikate und der Notwendigkeit eines Reverse Proxies. Die Lösung mit unterschiedlichen internen und externen Domänennamen sollte vermieden werden, da sie einige Nachteile mit sich bringt. Stattdessen bietet sich der Einsatz von Pinpoint-Einträgen an, falls nicht schon Split-DNS konfiguriert ist.